Exploració per tema "Delictes informàtics"

Ara es mostren els items 1-16 de 16

-

A two-tank benchmark for detection and isolation of cyber attacks

(2018-01-01)

(2018-01-01)

Article

Accés obertThis paper presents a benchmark for the detection and isolation of cyber attacks, which is a non-linear controlled interconnected system based on a two tank system. In this benchmark, a malicious attacker wants to remain ... -

Analysis and design of a model of OT control and supervision architectures in the field of industrial cybersecurity

(Universitat Politècnica de Catalunya, 2022-05-18)

(Universitat Politècnica de Catalunya, 2022-05-18)

Treball Final de Grau

Accés obertMoltes empreses han decidit aprofitar els avenços realitzats en l'àmbit dels entorns informàtics per millorar i optimitzar les seves capacitats de producció i/o serveis oferts. Tot i que es tracta d'un gran avenç tecnològic ... -

Anàlisi i detecció de vulnerabilitats mitjançant Machine Learning (ML)

(Universitat Politècnica de Catalunya, 2021-09-14)

(Universitat Politècnica de Catalunya, 2021-09-14)

Treball Final de Grau

Accés obertAccording to Europol in its latest report of 2020 we are in a situation where cybercrime is steadily evolving, the resilience and creativity of attackers is constantly increasing, and they are often one step ahead of any ... -

Botnet

(Universitat Politècnica de Catalunya, 2009)

(Universitat Politècnica de Catalunya, 2009)

Projecte/Treball Final de Carrera

Accés obertLos ciberdelincuentes se centran en la actualidad en sus últimas y más avanzadas armas, llamadas botnet, expresamente enfocadas al ánimo de lucro, por medio de acciones ilegales. Convirtiéndose estos hackers oscuros en ... -

Cómo afectan los ciberataques hoy en día al mundo empresarial

(Universitat Politècnica de Catalunya, 2020-05-13)

(Universitat Politècnica de Catalunya, 2020-05-13)

Treball Final de Grau

Accés restringit per acord de confidencialitat -

Cybersecurity, an approach via Pentesting; Ciberseguretat, una aproximació via Pentesting

(Universitat Politècnica de Catalunya, 2022-06-22)

(Universitat Politècnica de Catalunya, 2022-06-22)

Treball Final de Grau

Accés obertThis work is an approach to pentesting, an area of cybersecurity that consists of attacking computer environments to discover and exploit vulnerabilities, with the ultimate goal of documenting the attack and being able ... -

Desenvolupament d'un mòdul de generació de signatures de tràfic maliciós

(Universitat Politècnica de Catalunya, 2007-07-06)

(Universitat Politècnica de Catalunya, 2007-07-06)

Projecte/Treball Final de Carrera

Accés obert -

Detecting malicious profiles in Twitter

(Universitat Politècnica de Catalunya, 2012-09-13)

(Universitat Politècnica de Catalunya, 2012-09-13)

Projecte Final de Màster Oficial

Accés obertThe popularity of Social Networks during the last years has caught the attention of cybercriminals for the distribution of Spam and malicious contents. In order to do that, they create fake ... -

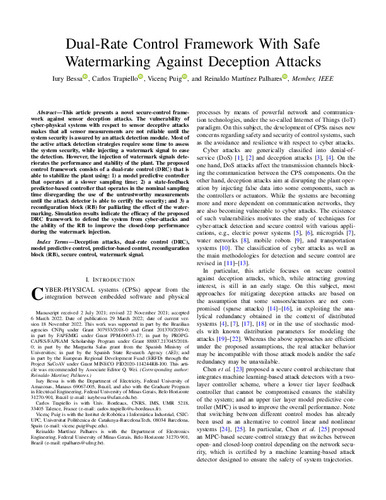

Dual-rate control framework with safe watermarking against deception attacks

(Institute of Electrical and Electronics Engineers (IEEE), 2022-01-01)

(Institute of Electrical and Electronics Engineers (IEEE), 2022-01-01)

Article

Accés obertThis article presents a novel secure-control framework against sensor deception attacks. The vulnerability of cyber-physical systems with respect to sensor deceptive attacks makes that all sensor measurements are not ... -

Eines d’aprenentatge contra ciberatacs: Vulnerabilitats i phishing

(Universitat Politècnica de Catalunya, 2019-10-17)

(Universitat Politècnica de Catalunya, 2019-10-17)

Treball Final de Grau

Accés restringit per decisió de l'autor[CATALÀ] Últimament amb la importància de les noves tecnologies la seguretat comença a ser un tema més necessari. En aquest treball de final de grau es proposa dues pràctiques perquè els alumnes puguin començar a endinsar-se ... -

El frau i la delinqüència informàtica: un problema jurídic i ètic

(1993-03)

(1993-03)

Report de recerca

Accés obertTecnologies amb molt dinamisme com la informàtica generen amb gran rapidesa possibilitats d'ús i abús (vegeu [BAR 87]) que, naturalment, van per davant de la possibilitat de regulació jurídica de les seves conseqüències i ... -

El sistema sanitario y las ciberamenazas

(2021-08-21)

(2021-08-21)

Article

Accés obert -

La Enseñanza de la ciberseguridad en el Grado en Ingeniería Informática

(Universitat Oberta La Salle, 2015)

(Universitat Oberta La Salle, 2015)

Accés obertLa Ciberseguridad es un bien a proteger dado su impacto a nivel político, social, económico e individual. Una parte importante la misma descansa en la construcción y usos seguros de los sistemas informáticos. Sería ... -

Internal Fraud Detection in Points of Sale

(Universitat Politècnica de Catalunya, 2023-01-23)

(Universitat Politècnica de Catalunya, 2023-01-23)

Treball Final de Grau

Accés restringit per acord de confidencialitatCon más de 2.000 tiendas físicas y 12.000 empleados, es de vital importancia para una empresa del tamaño de Mango contar con mecanismos para la detección del fraude. En este documento, describiré la herramienta que he ... -

Scene of Cyber Crime. Digital Evidence of forensic investigators

(Universitat Politècnica de Catalunya, 2008-06-26)

(Universitat Politècnica de Catalunya, 2008-06-26)

Projecte/Treball Final de Carrera

Accés restringit per decisió de l'autor -

Time evolution pattern analysis for cyber attack detection in a two-tank benchmark

(2019)

(2019)

Text en actes de congrés

Accés obertThis paper presents some results related to the detection and isolation of cyber attacks in a recently proposed benchmark based on a two-tank system. The benchmark proposes some attack scenarios in which a malicious attacker ...